FoxAutoV5 Является блуждающим вирусом, я выяснил что это чудо генерирует трафик на разные ресурсы, одни из которых накручивают при помощи него просмотры себе на сайты, за счет зашедших на пораженный сайт пользователей. Другие выкупают данные вирусы для работы с сайтами по вебмайнингу. Простыми словами, это код червя который работает по указке того, кто владеет его структурой, и может менять свой вид деятельности в реальном времени пока активен сайт. Помимо всего этого, он весит в исполняемой crontab-задаче на сервере. За счет чего он будет генерироваться и регенерировать, даже при удалении тела сайта. Простыми словами, подобной инфы я не нашел, но находил как это можно провернуть, об этом я немного напишу ниже.

Письмо от моего хостера,

Удалили crontab-задачи для пользователя srvххххх на web контейнере.

Сrontab-задачу создает вирус при заражении.

Сохранилась ли проблема с созданием папок после удаления?

Проблема ушла!

Когда я замучился с ним бороться. Я решил разобраться с ним раз и навсегда. Тем более, мне опять положили вообще все, путем порчей файлов. Дело все в том, что помимо выше изложенного, с помощью него можно и разрывать связи файлов на сервере, или попросту удалять и удалять сайты, в рамках одного хоста. Вирус этот можно по праву назвать гидрой. Он находится в спящем режиме, пока хоть один исполняемый зараженный файл не будет опрошен, далее он клонирует часть своего независимого кода, делая перелинковку, без счетчиков.

Еще проще, чем он дольше на сайте, и больше заражает файлов, клонируя их и встраивая код микропрограммы, тем сложнее от него избавится. Он находится в спячке, до момента активации его задачами. Даже если вы потратите день на вырывание его из кодов, и удаление клонов, и исполняемых файлов перелинковки на клонов, если он находится crontab-задачах, или попросту загружен в память, он клонирует себя заново через определенный промежуток времени. FoxAutoV5 это не то что необходимо искать, и даже не Fox Auto, это печать того что уже ничего нельзя сделать, и он не скрывается!

Самый простой способ, это удалить его из crontab-задач, и удалить полностью зараженный сай с хоста. Если сайт не удаляется, его необходимо удалять через поддержку.

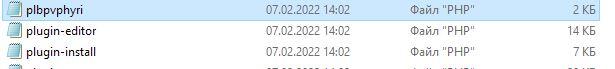

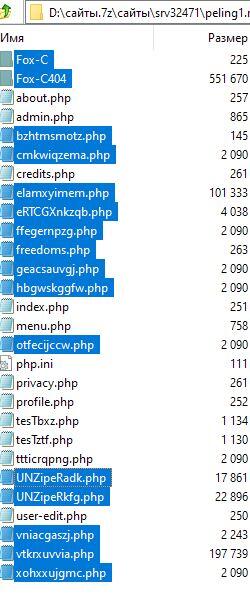

пример кода и имени файла

Где он находится, естественно в корне сайта , wp-admin, wp-includes, может прописываться в index.php, .htaccess

Самое страшное, он приносится не только с плагинами, но и из за их уязвимостей. Поэтому папку wp-content необходимо проверять на наличие подозрительных папок

это папка и примерные названия тела гидры, а головы, в виде подобного мусора могут быть везде!

это папка и примерные названия тела гидры, а головы, в виде подобного мусора могут быть везде!

При удалении основного тела сайта вордпресс, которое вы соберётесь заменить, просмотрите все папки на подозрительный код. Они обычно еще и выкупляются по весу файла вордпресс, который заметно жирнее. Еще раз повторюсь, за счет рабочего кода микропрограммы вируса.

Вирус этот могут принести только исполняемые файлы, всеми антивирусниками что я пользовался, он не вырезается даже на часть. Только руками, и удалением подозрительных плагинов и тем.

Ну а это его официальное описание которое можно найти.

ФоксАвто V5 Плюс

- [01] Массовый сброс пароля cPanel

- [02] Mass Finder SMTP + Создать SMTP

- [03] Mass Finder Linux/Windows, cPanel/vHosts/Root [PWD|UNAME]

- [04] Хэш доступа Mass Finder [Реселлер] + .my.cnf [cPanel]

- [05] Массовое получение конфигурации (cPanel/vHosts) server+Config404+ConfigCFS

- [06] Массовое получение конфигурации + взлом cPanel/WHM

- [07] Массовое получение конфигурации + загрузка оболочки на WordPress/Joomla/Opencart

- [08] Массовое получение рута с помощью ./dirty [PHP/BASH]

- [09] Массовое получение RDP с сервера Windows

- [10] Массовое получение списка доменов

- [11] Массовое получение списка адресов электронной почты

- [12] Массовое получение конфигурации + список адресов электронной почты

- [13] Почтовая программа для массовой загрузки [Случайно]

- [14] Массовая загрузка файла [случайный]

- [15] Индекс массовой загрузки + публикация в Zone-h

- [16] Массовая загрузка мошеннической страницы/Zip-файла + UNZip

- [17] Массовая проверка, работает ли отправка почты или нет! [Доставка результатов]

- [18] Замена массовых отчетов Olux/xLeet/Other

- [19] Из любой оболочки/загрузчика, MASS Upload File Shell/Mailer

- [20] Сброс пароля cPanel + Finder/Создание SMTP [вместе]

- [21] 01 + 02 + 04 + 06 + 08 [Все вместе]

- [22] Массовый поиск SMTP + создание SMTP из cPanel

- [23] МАССОВАЯ загрузка файла Olux/xLeet/другой оболочки/почтовой программы из cPanel

- [24] Массовая загрузка мошеннической страницы/Zip-файла + распаковка из cPanel

- [25] Массовая проверка, если отправка почты работает или нет! [Доставка результатов]

- [26] Массовые отчеты заменяют Olux/xLeet/Other из cPanel.

- [27] Массовый вход в WordPress/Joomla/Opencart/Drupal + UPload Shell